AppFabric

SaaSアプリケーションの監査ログを対象に集約するものです

OCSF(Open Cybersecurity Schema Framework)

設立された背景や関連する企業について、

具体的にはこちらのプレスリリースに記載されている内容がわかりやすいです

OCSF プロジェクトは、Broadcom の一部門である Symantec が行った ICD スキーマの作業を基盤に、

AWS と Splunk によって考案、開始されたものです。

OCSFには、Cloudflare、CrowdStrike、DTEX、IBM Security、IronNet、JupiterOne、Okta、Palo Alto Networks、Rapid7、Salesforce、Securonix、Sumo Logic、タニウム、Trend Micro、Zscalerの15社が初期メンバーとして技術を貢献し、

本日より、サイバーセキュリティコミュニティの一員であるすべての企業は、OCSFを利用すること、また技術貢献することができます。

昨年のblack hat USA 2022で発表されました。

GWSの設定

前提条件

- Google Workspace Enterprise Standard plan以上

- Administrator権限

Google Cloud側での設定

設定したいプロジェクトを設定

# 自分のプロジェクト一覧を表示

gcloud projects list

# プロファイル確認

gcloud config list

# (必要に応じて)プロジェクト設定

gcloud config set project <your-project-id>

Google Workspace APIの中にあるAdmin SDK APIを有効化

# APIの有効化

gcloud services enable admin.googleapis.com

# 有効化されているか確認

gcloud services list --enabled | grep -C 1 admin有効化すると次のように表示

$ gcloud services list --enabled | grep -C 1 admin

NAME: admin.googleapis.com

TITLE: Admin SDK API

$

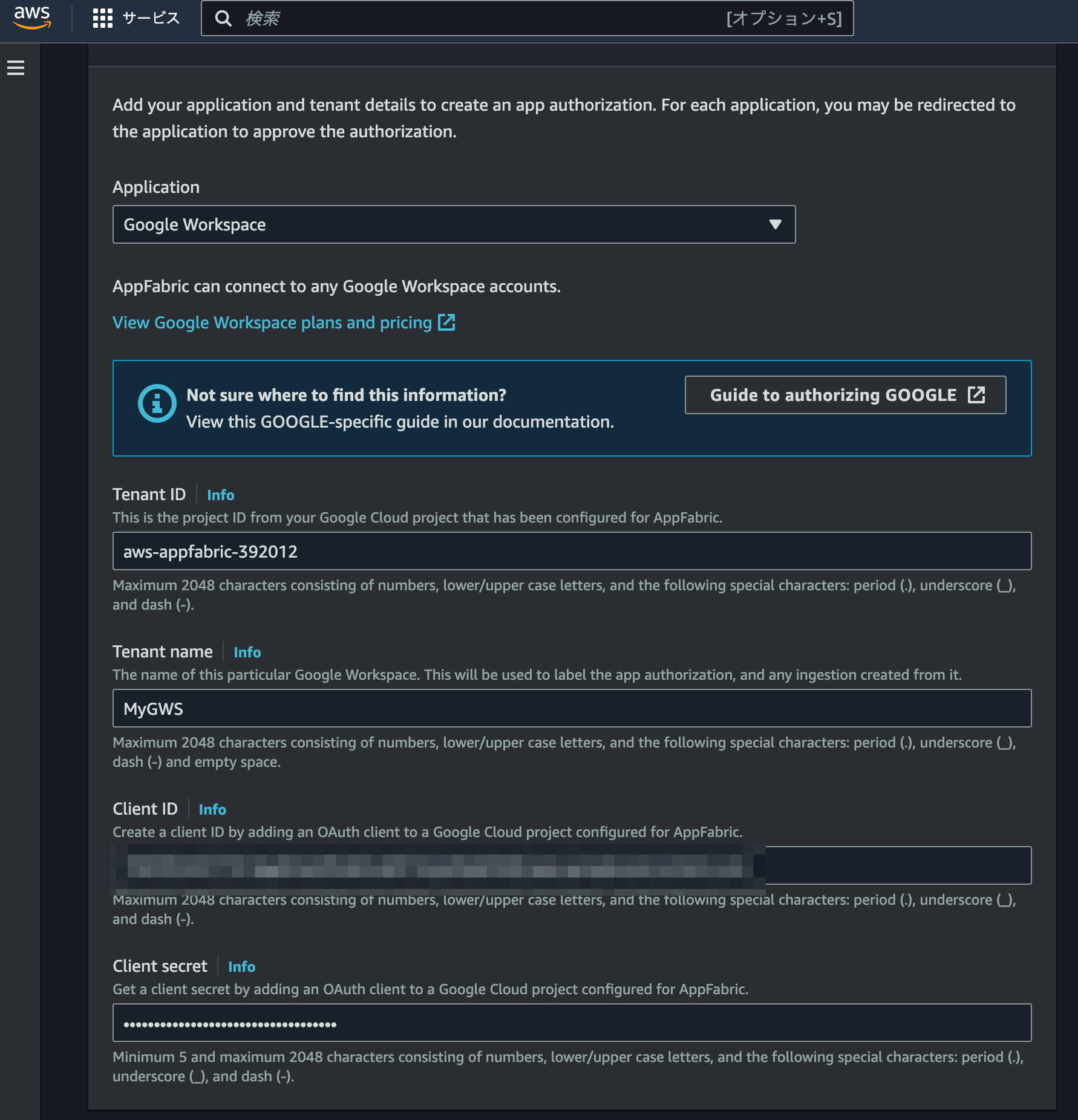

AWSで設定するテナントID(=Project ID)を確認

$ gcloud config get-value project

Your active configuration is: [cloudshell-14423]

aws-appfabric-392012

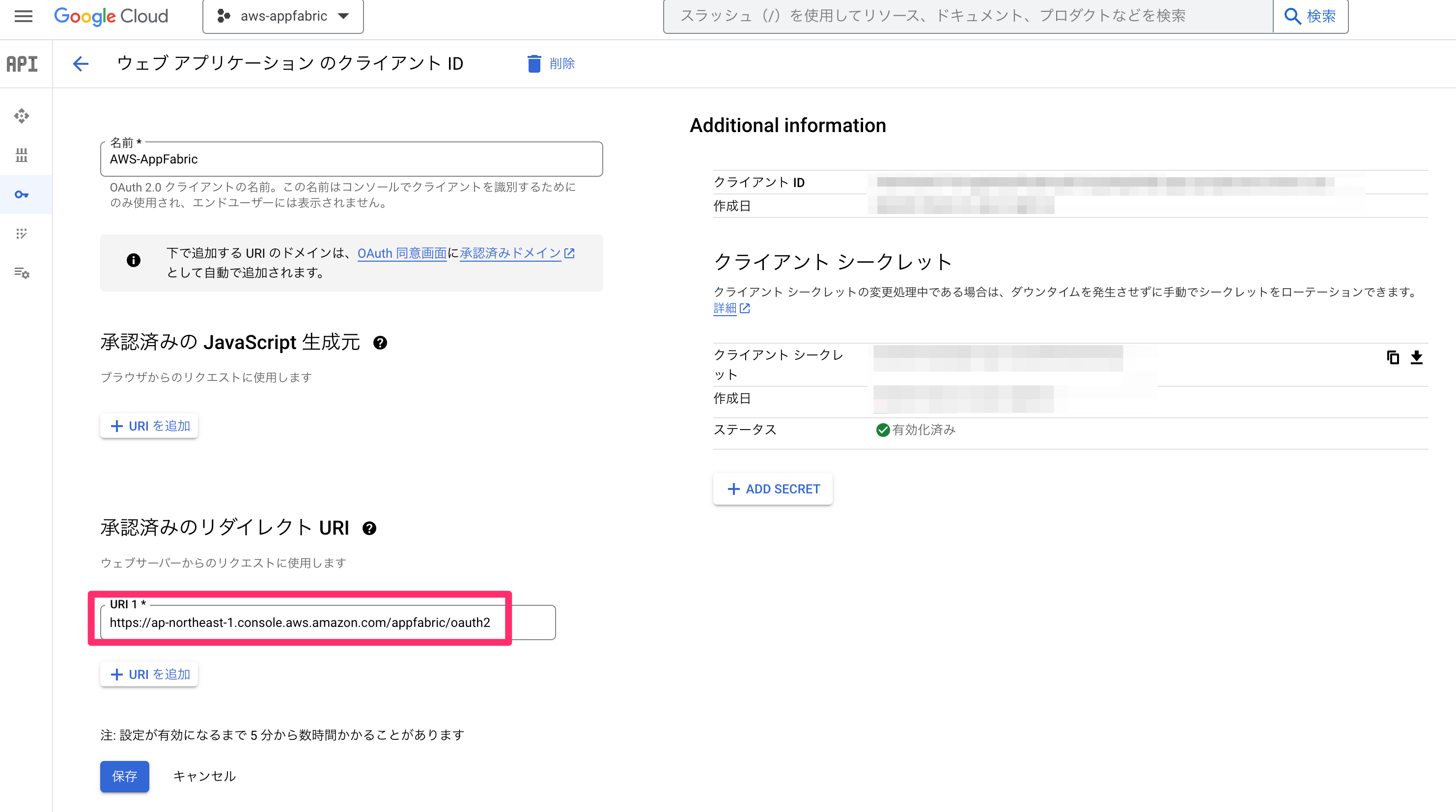

$認証情報からクライアントID、クライアントシークレットも取得

なお、OAuth Clientの設定で以下のURLが必要

https://<region>.console.aws.amazon.com/appfabric/oauth2AWSの設定

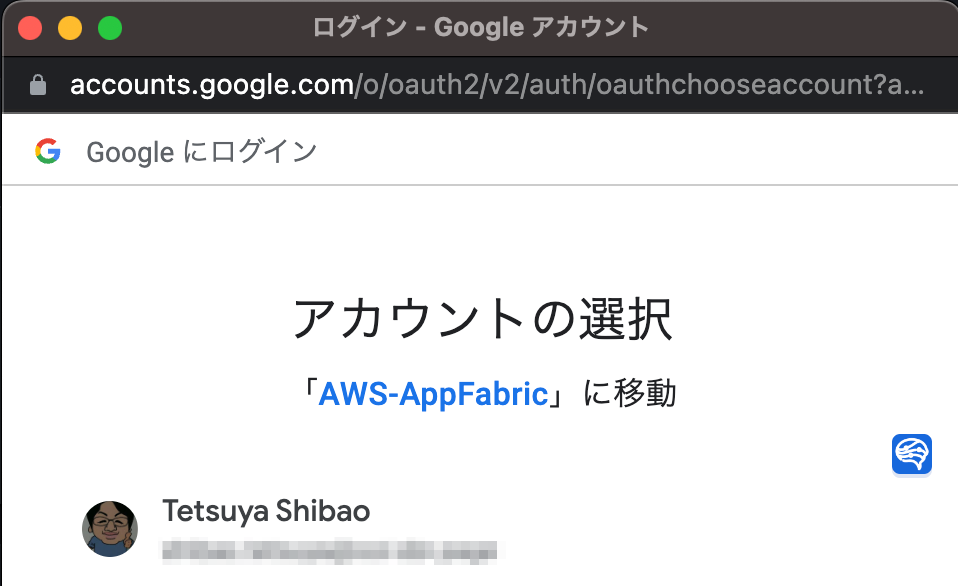

AppFabricの設定

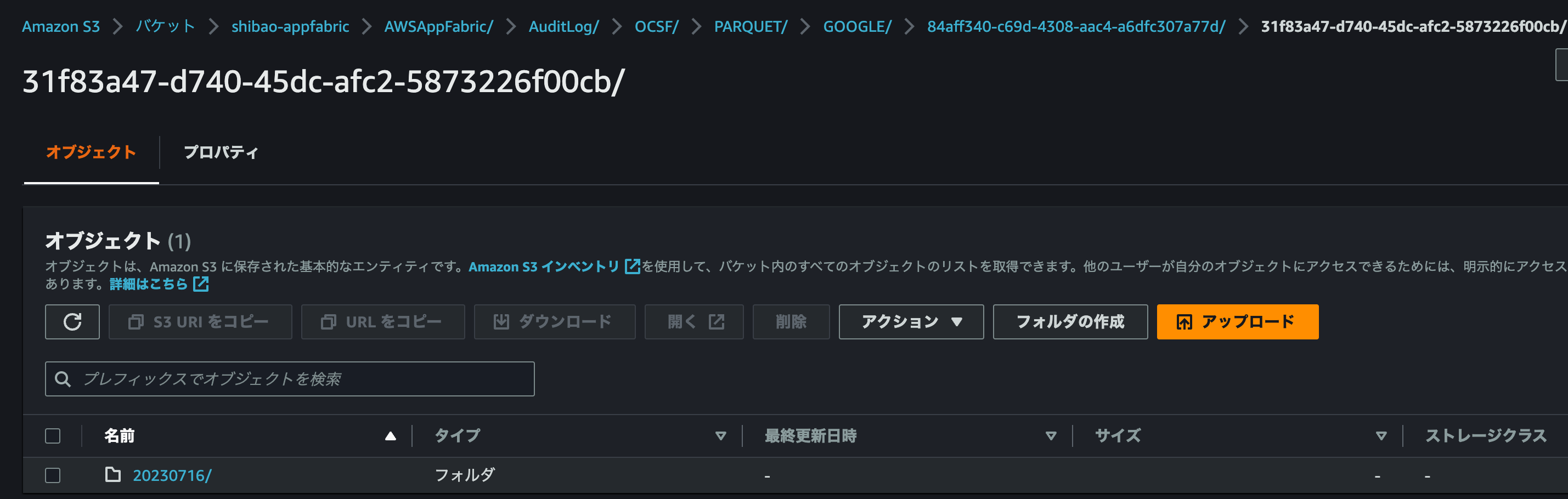

AWS内に保存するのであればS3を選択、

Kinesis Data Firehoseにも接続できるので外部サービスにストリーミング可能

S3の出力まで確認ができれば設定完了

可視化

S3に保存する場合は、今はAthenaとQuickSightを組み合わせる形になる

ただし、AppFabricのリリース説明にあるように将来的にはAWSの生成AIサービスである、

BedRockで自然言語をクエリとして回答を生成できるような予定となっている

これは既に発表されているMicrosoft Security Copilotと同じ機能と捉えて良さそう

まとめ

AppFabric自体の設定は複雑ではないですが、

監査対象のサービス大半が監査ログが取得できるEnterprise Planであることが前提となるので、

そちらの調整が手間かもしれません。

Microsoft 365に対するAppFabricの設定はクラスメソッドさんが試されていました。